Microsoft hat außerhalb des üblichen Update-Zyklus‘ mehrere Patches für Microsoft Exchange zur Verfügung gestellt. Einige der darin behobenen Sicherheitslücken werden bereits aktiv ausgenutzt. Wir fassen für Sie zusammen.

Updates für kritische Sicherheitslücken in MS Exchange Servern:

Betroffene Systeme

* Microsoft Exchange Server 2013

* Microsoft Exchange Server 2016

* Microsoft Exchange Server 2019

Beschreibung

Microsoft hat außerhalb des üblichen Update-Zyklus‘ mehrere Patches für Microsoft Exchange zur Verfügung gestellt. Einige der darin behobenen Sicherheitslücken werden nach Angaben von Microsoft bereits aktiv ausgenutzt. Es gibt bereits öffentlich verfügbare Skripte, mit denen aus dem öffentlichen Internet erreichbare Exchange Server von außen auf Verwundbarkeit geprüft werden können. Öffentlich verfügbare Exploits zum Ausnutzen der Schwachstellen sind noch nicht bekannt.

CVE-Nummern:

* CVE-2021-26855 (CVSS Base Score: 9.1): Hierbei handelt es sich um eine SSRF (Server-Side Request Forgery) Schwachstelle, die es AngreiferInnen ermöglicht, den Exchange-Server dazu zu bringen, sich gegen sich selbst zu authentisieren und infolge Zugriff auf sämtliche E-Mail-Postfächer zu erhalten. Für einen erfolgreichen Angriff muss lediglich die externe IP-Adresse des Exchange Servers bekannt sein. Diese Schwachstelle wird bereits aktiv für Angriffe ausgenutzt.

CVE-2021-26857 (CVSS Base Score: 7.8): Dies ist eine Deserialisierungsschwachstelle im Unified Messaging Service, die es AngreiferInnen ermöglicht, beliebige Befehle als NT Auhority\SYSTEM auszuführen. Erfolgreiches Ausnutzen benötigt lt. Microsoft entweder Administrationsrechte oder eine andere Schwachstelle. Diese Schwachstelle wird bereits aktiv für Angriffe ausgenutzt.

* CVE-2021-26858 (CVSS Base Score: 7.8): Dabei handelt es sich um eine Schwachstelle, die es AngreiferInnen ermöglicht, beliebige Dateien auf dem Exchange Server zu erstellen. Erfolgreiches Ausnutzen benötigt lt. Microsoft entweder Administrationsrechte oder eine andere Schwachstelle, wobei CVE-2021-26855 explizit als Möglichkeit angegeben wird. Diese Schwachstelle wird bereits aktiv für Angriffe ausgenutzt.

* CVE-2021-27065 (CVSS Base Score: 7.8): Dabei handelt es sich ebenfalls um eine Schwachstelle, die es AngreiferInnen ermöglicht, beliebige Dateien auf dem Exchange Server zu erstellen. Erfolgreiches Ausnutzen benötigt lt. Microsoft entweder Administrationsrechte oder eine andere Schwachstelle, wobei CVE-2021-26855 explizit als Möglichkeit angegeben wird. Diese Schwachstelle wird bereits aktiv für Angriffe ausgenutzt.

* CVE-2021-26412 (CVSS Base Score: 9.1): Dabei handelt es sich um eine Remote Code Execution Schwachstelle, zu der keine weiteren Details vorliegen. Lt. Microsoft sind derzeit keine Angriffe bekannt, in denen diese Lücke ausgenutzt wird.

* CVE-2021-26854 (CVSS Base Score: 6.6): Dabei handelt es sich um eine Remote Code Execution Schwachstelle, zu der keine weiteren Details vorliegen. Lt. Microsoft sind derzeit keine Angriffe bekannt, in denen diese Lücke ausgenutzt wird.

* CVE-2021-27078 (CVSS Base Score: 9.1): Dabei handelt es sich um eine Remote Code Execution Schwachstelle, zu der keine weiteren Details vorliegen. Lt. Microsoft sind derzeit keine Angriffe bekannt, in denen diese Lücke ausgenutzt wird.

Auswirkungen

Die Kombination von CVE-2021-26855 mit einer der anderen Schwachstellen ermöglicht die vollständige Übernahme des Exchange-Servers sowie den Diebstahl des Inhalts sämtlicher E-Mail-Postfächer.

Laut Microsoft sind ausschließlich die On-Premise Varianten betroffen und nicht Exchange Online.

Abhilfe

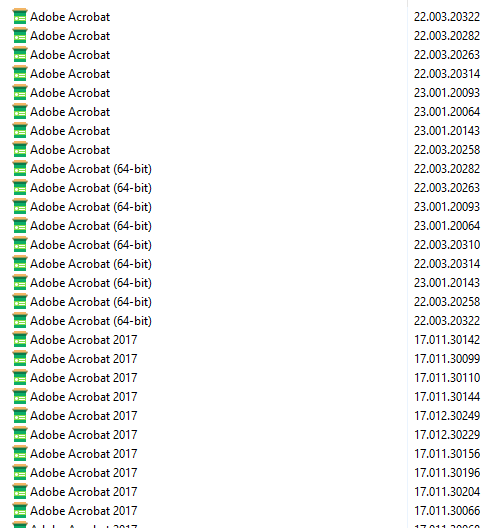

Einspielen der von Microsoft zur Verfügung gestellten Patches. Bitte beachten Sie, dass die Patches lediglich für folgende Exchange Versionen funktionieren:

* Exchange Server 2010: RU 31 for Service Pack 3

* Exchange Server 2013: CU 23

* Exchange Server 2016: CU 19, CU 18

* Exchange Server 2019: CU 8, CU 7

Sollten Sie ältere Versionen betreiben, müssen diese vor dem Einspielen der out-of-band Patches auf eine der oben genannten Versionen aktualisiert werden.

Update 12.03.2021:

Updates für Exchange Server 2019, CU1 and CU2; Exchange Server 2016 CU 8, CU 9, CU10, und CU11

* CVE-2021-26855 – https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26855

* CVE-2021-27065 – https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-27065

* CVE-2021-26857 – https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26857

* CVE-2021-26858 – https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26858

– Microsoft Exchange Server Remote Code Execution Vulnerability

– Version 4.0

– Reason for Revision: Microsoft is releasing the final set of security updates for CVE-2021-27065, CVE-2021-26855, CVE-2021-26857, and CVE-2021-26858 for several Cumulative Updates that are out of support, including Exchange Server 2019, CU1 and CU2; and Exchange Server 2016 CU 8, CU 9, CU10, and CU11. These updates address only those CVEs. Customers who want to be protected from these vulnerabilities can apply these updates if they are not Exchange Server on a supported cumulative update. Microsoft strongly recommends that customers update to the latest supported cumulative updates.

– Originally posted: March 2, 2021

– Updated: March 11, 2021

Update 09.03.2021:

March 2021 Exchange Server Security Updates for older Cumulative Updates of Exchange Server (2016, 2019):

Update 08.03.2021:

Microsoft hat ein Tool bereitgestellt, mit dem Administratoren Ihre Exchange-Server auf Anfälligkeit prüfen können:

CSS-Exchange/Security at main · microsoft/CSS-Exchange · GitHub

Weiterführende Informationen und Downloads:

Microsoft Exchange Team Blog mit Links zu den Updates

Meldung des Microsoft Security Response Center

Microsofts Meldung zur Kampagne, die die Schwachstellen bereits ausnutzt

CERT.at: https://www.cert.at

Herausgeber: A.SYS IT-Sicherheit KG, 03.03.2021

Redaktion: Hans Christian Singhuber

Quelle: CERT.at: https://www.cert.at